Ένας ερευνητής κακόβουλων λογισμικών έχει βρει μερικά κόλπα για να σταματήσει έναν από τους τελευταίες τύπους ransomware, που ονομάζεται Locky, απ το να μολύνει έναν υπολογιστή χωρίς τη χρήση προγραμμάτων ασφάλειας.

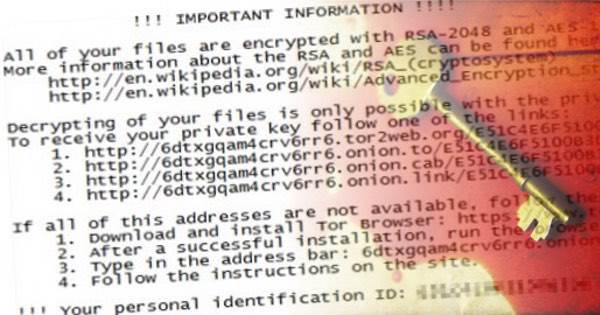

Τα Ransomware, είναι κακόβουλα λογισμικά που κρυπτογραφούν τα αρχεία του υπολογιστή. Οι χρήστες δέχονται οδηγίες για το πώς να καταβάλλουν ένα τέλος για να πάρουν το κλειδί αποκρυπτογράφησης. Το κόστος μπορεί να κυμαίνεται από μερικές εκατοντάδες δολάρια σε χιλιάδες, που καταβάλλονται στους εγκληματίες του κυβερνοχώρου μέσω bitcoin.

Το Locky είναι σχετικά νέο στην ransomware σκηνή, οι ερευνητές ασφάλειας υπολογιστών το είδαν για πρώτη φορά κατά τη διάρκεια των τελευταίων μηνών. Διακινείται πρωτίστως μέσω spam μηνυμάτων που προσπαθούν να εξαπατήσουν ανθρώπους σε άνοιγμα συνημμένων, όπως πλαστά τιμολόγια.

Αλλά οι ερευνητές έχουν βρει συχνά προβλήματα κωδικοποίησης ή αδυναμίες στα ransomware προγράμματα. Το Locky δεν αποτελεί εξαίρεση.

Ο Sylvain Sarméjeanne, ένας μηχανικός ο οποίος εργάζεται στην γαλλική εταιρεία ασφάλειας υπολογιστών CERT-Lexsi, έγραψε την Τρίτη ότι βρήκε πολλούς τρόπους για να εμβολιάσει έναν υπολογιστή κατά του ransomware Locky.

Ο Sarméjeanne χαρακτηρίζει ως εμβόλιο «κάθε μικρή τροποποίηση του συστήματος η οποία αποσκοπεί στο να εμποδίσουν, χωρίς αλληλεπίδραση του χρήστη, μέρος ή το σύνολο των βλαβερών συνεπειών που σχετίζονται με την εκτέλεση ενός κακόβουλου προγράμματος.

Το Locky έχει κάποια αδύνατα σημεία, μερικά από σχεδιασμού. Για παράδειγμα, δεν θα εκτελεστεί σε έναν υπολογιστή που έχει τις ρυθμίσεις γλώσσας του στα Ρωσικά, το οποίο ίσως δίνει μια κατά προσέγγιση περιοχή όπου βρίσκονται οι συντάκτες του.

Αυτό δεν είναι ένα πρακτικό κόλπο για τους περισσότερους χρήστες, αλλά ο Sarméjeanne βρήκε και άλλες αλλαγές που θα μπορούσαν να λειτουργήσουν.

Το Locky προσπαθεί να δημιουργήσει ένα κλειδί μητρώου που ονομάζεται HKCU Software Locky, έγραψε ο Sarméjeanne. Εάν αυτό το κλειδί δημιουργηθεί πριν από την μόλυνση, το Locky θα σταματήσει να τρέχει. Βρήκε επίσης έναν δεύτερο τρόπο για να αλλάξει τιμές μητρώου που προκαλεί στο Locky να σταματήσουν να τρέχει.

Ένα τρίτο τέχνασμα περιλαμβάνει το χειρισμό μιας τιμής που προκαλεί το Locky να μην κρυπτογραφεί αρχεία και μόνο να μετονομάσει τα αρχεία ή τις επεκτάσεις αρχείων.

Ένα τέταρτο κόλπο είναι να αναγκάσει τον Locky να κωδικοποιήσει τα αρχεία χρησιμοποιώντας ένα παρεχόμενο δημόσιο κλειδί του οποίο ο χειριστής του υπολογιστή έχει το ιδιωτικό κλειδί, που επιτρέπει τα αρχεία να αποκρυπτογραφηθούν.

Είμαστε σίγουροι πως τεχνάσματα όπως αυτά θα διαρκέσουν μόνο για λίγο, καθώς οι συγγραφείς των ransomware βελτιώνουν γρήγορα τον κωδικό τους, ιδιαίτερα μετά από έρευνες ασφάλειας, που δημοσιεύουν τις αδυναμίες που έχουν.

Το 2014, ο Jose Vildoza από την Αργεντινή ανακάλυψε ένα πρόβλημα με το ransomware που ονομάζεται CryptoDefense. Βρήκε ότι το ιδιωτικό κλειδί που απαιτείται για την αποκρυπτογράφηση των αρχείων ήταν αποθηκευμένο στους υπολογιστές των θυμάτων.

Ακόμη και αν το ιδιωτικό κλειδί ήταν ακόμα κρυπτογραφημένο, Vildoza συνεργάστηκε με την εταιρεία ασφαλείας Emsisoft να χτίσει ένα εργαλείο για να ανακτήσει. Οι συγγραφείς του CryptoDefense διόρθωσαν γρήγορα το σφάλμα του κώδικα τους.

Ο καλύτερος τρόπος πάντως για να προφυλαχτούμε από malware και ransomware εφαρμογές παραμένει να είμαστε πολλοί προσεκτικοί τι μηνύματα ανοίγουμε στα mail μας και τα social media στα οποία συμμετέχουμε, καθώς επίσης να έχουμε πάντα ανοιχτό το firewall του υπολογιστή μας και την προφύλαξη σε πραγματικό χρόνο στο antivirus πρόγραμμα μας.